Pada tanggal 12 Mei 2017, sebanyak enam belas rumah sakit yang tergabung dalam jaringan National Health Service di Inggris mendadak geger karena menjadi korban serangan ransomware WannaCry.

Serangan ini mengenkripsi data dalam komputer yang terinfeksi sehingga data tersebut menjadi terkunci dan tidak bisa dibuka.

Untuk mendekripsi atau membukanya, korban harus membayar tebusan sebesar US$300 (sekitar Rp4 juta) dalam bentuk Bitcoin. Di Indonesia sendiri, Rumah Sakit Dharmais dan Rumah Sakit Harapan Kita sempat menjadi korban ransomware WannaCry.

Dari kasus tersebut, ransomware masuk dalam kategori malware yang memiliki kemampuan untuk mengunci data di sebuah komputer. Namun sebenarnya ransomware terdiri dari dua jenis, yakni crypto ransomware dan locker ransomware. WannaCry termasuk dalam jenis crypto ransomware karena sifatnya yang mengenkripsi data. Sedangkan locker ransomware, hasil serangannya membuat komputer yang terinfeksi lumpuh karena yang menjadi target serangan adalah sistem operasinya.

Technical Consultant ESET Indonesia, Yudhi Kukuh, menjelaskan bahwa serangan yang dilakukan oleh crypto ransomware tak membuat sebuah komputer lumpuh. Hanya beberapa data yang tak bisa dibuka, namun komputer masih bisa dipakai untuk bekerja. “Sedangkan locker ransomware, tidak bisa dipakai bekerja sama sekali karena sistem operasinya yang menjadi target serangan. Tapi data-data dalam komputer tidak dikunci,” jelas Yudhi kepada Tech in Asia Indonesia.

Dari dua jenis ini, Yudhi menuturkan bahwa model locker ransomware tidak terlalu marak beredar. Karena cukup dengan insalasi ulang sistem operasi, komputer sudah bisa berfungsi normal. Menurut Yudhi, jenis ransomware yang marak saat ini adalah crypto ransomware. Jenis ini tadinya hanya mengenkripsi tipe file tertentu. Namun dalam perkembangannya, semakin banyak tipe file yang menjadi target ransomware jenis ini.

Mulai membidik smartphone

Sejauh ini, Yudhi mengaku belum mendengar ada smartphone yang menjadi korban dari serangan crypto ransomware. Kalau pun sebuah smartphone menjadi korban serangan, biasanya smartphone itu hanya terinfeksi locker ransomware.

“Kalau terinfeksi tinggal install ulang smartphone-nya, selesai,” ucapnya. Menurut Yudhi, smartphone tidak menjadi sasaran serangan crypto ransomware karena biasanya orang tidak menyimpan data-data penting di ponsel mereka.

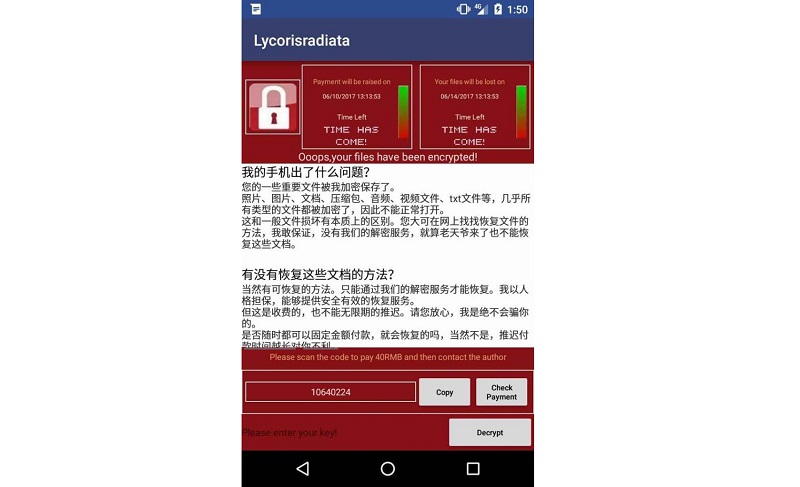

Namun menurut laporan terbaru yang dilansir Fossybytes, saat ini sudah beredar ransomware anyar bernama WannaLocker, yang tergolong dalam jenis crypto ransomware. Bedanya dengan WannaCry, WannaLocker tidak mengincar file di komputer melainkan file yang tersimpan dalam smartphone Android. WannaLocker memiliki kemampuan mengunci file yang tersimpan dalam penyimpanan eksternal smartphone.

Dua pendekatan penyebaran ransomware

Ada dua pendekatan yang biasanya dilakukan terkait penyebaran ransomware. Pendekatan ini sama-sama berlaku untuk jenis crypto maupun locker ransomware.

Pendekatan pertama yang paling jamak ditemui yakni dengan Botnet Ransomware. Dalam pendekatan ini, pelaku penyebar ransomware biasanya mengidentifikasi dahulu server-server yang memiliki banyak celah dan keamanannya lemah. Setelah ditemukan, pelaku meretas server tersebut dan menanamkan ransomware. Melalui server itu, pelaku tinggal melakukan aktivasi ketika hendak melakukan penyebaran.

Nantinya, server itu yang mengirimkan ransomware ke berbagai komputer secara masif. Bila dilacak, maka yang teridentifikasi sebagai penyebar ransomware adalah server yang telah diretas tadi. “Yang punya server mungkin enggak tahu kalau servernya diretas. Botnet digunakan karena dapat menutupi jejak dalam penyebaran,” jelas Yudhi.

Pendekatan kedua yakni Ransomware as a Service (RaaS). Berbeda dengan botnet yang tak melibatkan banyak pihak, RaaS melibatkan beberapa pihak yakni pengembang malware, pemodal, dan operator selaku penyebar ransomware. Pada pendekatan RaaS, pembuat malware menjadikan ransomware buatannya sebagai barang dagangan.

Produk ini membidik para pemilik modal yang akan membeli ransomware untuk operator yang bertugas menyabarkan ke berbagai komputer. Bagaimana metode penyebarannya, hal itu tergantung dari keahlian operator tersebut. “Dengan kata lain, penyebaran ransomware bisa semakin bervariasi, tergantung kemampuan operatornya,” kata Yudhi.

Pada pendekatan ini, kata Yudhi, biasanya berlaku sistem beli putus antara pembuat, pemodal, dan operator. Pembuat tak terikat apa-apa setelah pemodal membeli produk ransomware buatannya, dan pemodal nantinya akan melakukan kesepakatan terkait bagi hasil dengan operator yang melakukan penyebaran ransomware.

“Sejak tahun 2016 sampai sekarang, semakin banyak ransomware yang dijajakan sebagai RaaS. Seperti varian baru Cerber, Satan, Unlock26, PetrWrap, Karmen, Frozrlock, Fatboy, dan masih banyak lagi,” tandasnya.

Klien Vopb:

Tidak ada komentar:

Posting Komentar